Podsłuch w telefonie komórkowym – wykrywanie oraz przeciwdziałanie

Motywy podsłuchiwania drugiej osoby są różne, cel zawsze jeden: uzyskać jak największą ilość informacji o podsłuchiwanym. W dzisiejszych czasach jest to prostsze niż kiedykolwiek. Najczęściej podnoszoną zaletą smartfonów jest fakt ich uniwersalności. W niewielkim urządzeniu mieści się aparat do prowadzenia komunikacji głosowej i tekstowej, aparat fotograficzny, komputer osobisty i czytnik stron internetowych. Za pomocą telefonu realizowane są transakcje finansowe, mierzone spalone kalorie, a niektórzy wykorzystują go nawet jako poziomicę. Cechy te połączone są z ich największą wadą. Smartfon w swojej pamięci wewnętrznej agreguje gigabajty danych, nieraz wrażliwych, intymnych – których kradzież byłaby dla ich użytkownika wyjątkowo nieprzyjemna. Mimo solidnych zabezpieczeń oferowanych przez producentów urządzeń, najsłabsze ogniwo jest zawsze w tym samym miejscu co w każdym innym systemie. Najsłabszym ogniwem zabezpieczeń smartfona jest... jego użytkownik.

Praktyki globalistów znieczuliły konsumentów w kwestii ochrony swoich danych. Google, Facebook, Microsoft... to firmy które czerpią pełnymi garściami z danych transferowanych przez użytkowników ich usług czy oprogramowania. Nic na to nie poradzimy. Padliśmy ofiarą swojej wygody i lenistwa. Na organy ścigania i służby specjalne też nie ma rady. Co byśmy nie zrobili i tak nas podsłuchają jeśli tylko będą chcieli. Jednak dopóki scenariusze wykorzystania pozyskanych danych pozostają w sferze dywagacji, przypuszczeń i teorii spiskowych, mało kto poczuje się dostatecznie zmotywowany by zgłębić temat bezpieczeństwa przetwarzanych informacji. Dopiero gdy zazdrosny małżonek zacznie cytować treść rozmów głosowych przeprowadzonych z kolegą z pracy oraz dopytywać o szczegóły zdjęć wysyłanych do koleżanki, problem staje się poważny, a jego zażegnanie sprawą priorytetową.

Są różne mniej lub bardziej wyrafinowane metody podsłuchu telefonu komórkowego. Jednak te najczęściej stosowane, to podsłuch na warstwie aplikacji, poprzez zainstalowanie w systemie urządzenia złośliwego oprogramowania. Metoda skuteczna, a przy tym względnie tania.

Choć zlecenia dotyczące wykonania analizy telefonu komórkowego pod kątem ujawnienia aplikacji szpiegujących zdarzają się nam często i nie są żadną nowością, najbardziej w pamięci utkwiła nam analiza wykonana kilkanaście miesięcy temu. Prosta aplikacja okazała się niezwykle skuteczna, a jednocześnie dogłębne badanie pozwoliło na ujawnienie wielu szczegółów dotyczących jej działania. W dalszej części opracowania, opierając się na wspomnianym przypadku, postaramy się przybliżyć proces wykrywania złośliwych aplikacji w systemie operacyjnym telefonu komórkowego.

Do laboratorium informatyki śledczej Biura Ekspertyz Sądowych w Lublinie dostarczono telefon marki Samsung, pracujący pod kontrolą systemu operacyjnego Google Android w wersji 6.0.1. W pierwszej kolejności dokonano oględzin pozwalających na ustalenie najbardziej optymalnej metody zabezpieczenia danych, celem ich dalszej analizy. Zadecydowano o zastosowaniu metody nieinwazyjnej, bowiem klientowi zależało na tym, by telefon został mu zwrócony w stanie nieuszkodzonym, bez śladów demontażu. Ze względu na zablokowany bootloader, konieczne było wykonanie pozyskania fizycznego danych przy użyciu komend ADB. To znów wymagało przeprowadzenia czynności pozwalających na uzyskanie uprawnień użytkownika root (rootowanie). Już pierwsze uruchomienie po poprawnym zrootowaniu i zainstalowaniu aplikacji SuperSU pozwoliło na wykrycie anomalii w działaniu urządzenia.

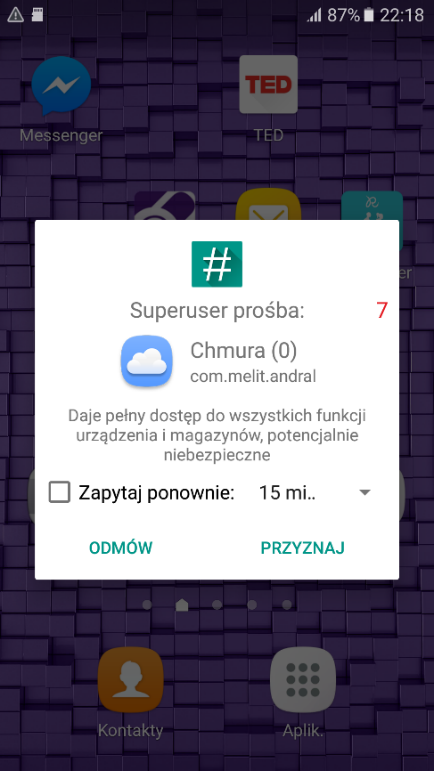

Rys. 1 Zrzut ekranu

Rys. 1 Zrzut ekranu

Jak widać na powyższym zrzucie ekranu, aplikacja Chmura poprosiła o pełny dostęp do wszystkich funkcji urządzenia. Ikona aplikacji kojarzy się z jedną z wielu aplikacji pogodowych, a te nigdy nie wymagają tak szerokich uprawnień.

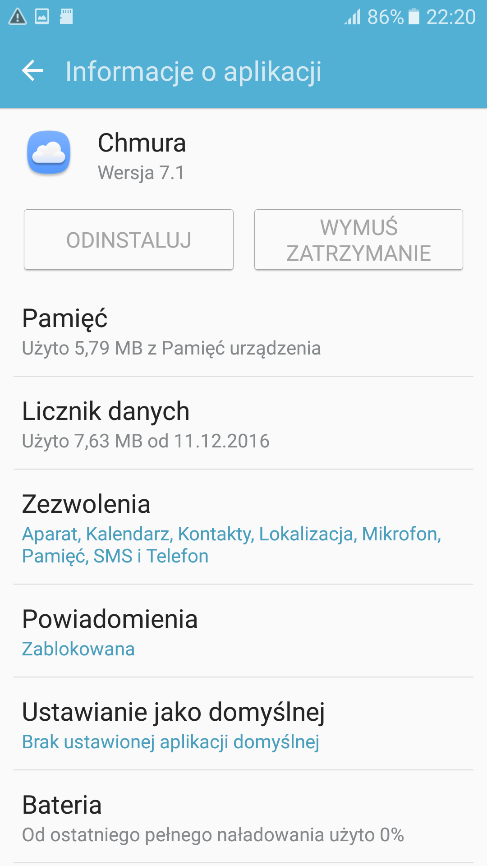

Ikona skrótu aplikacji Chmura nie znajdowała się w menu aplikacji, znaleźliśmy ją natomiast w systemowym Managerze Aplikacji. Po sprawdzeniu właściwości okazało się, że użytkownik urządzenia nie ma możliwości odinstalowania, ani wstrzymania pracy aplikacji.

Rys. 2 Zrzut Ekranu "Manager Aplikacji"

Stało się tak ponieważ aplikacja otrzymała status aplikacji systemowej – czyli przez zabezpieczenia systemu traktowana było jako aplikacja szczególnego znaczenia dla prawidłowego funkcjonowania i stabilności systemu operacyjnego. W przypadku takich aplikacji, użytkownik ma ograniczony wpływ na jej działanie.

Spostrzeżenia te naprowadziły nas na pewien trop. Z prawdopodobieństwem graniczącym z pewnością, w systemie telefonu zainstalowana została aplikacja szpiegująca użytkownika.

W dalszej kolejności, telefon za pomocą właściwegokabla, skomunikowano z urządzeniem UFED Touch 2 i przystąpiono do wykonania ekstrakcji fizycznej zawartości pamięci, której wynikiem był plik zawierający kopię binarną pamięci wewnętrznej urządzenia. Następnie plik zaimportowano w programie UFED Physical Analyzer i przystąpiono do zdekodowania zapisanych w nim informacji oraz odzyskania skasowanych danych. Pliki .apk służące do monitorowania telefonów komórkowych, często wykrywane są przez oprogramowanie antywirusowe jako złośliwe oprogramowanie (malware). Korzystając ze skanera złośliwego oprogramowania, będącego elementem oprogramowania UFED Physical Analyzer, przeskanowano plik zwierający kopię binarną pamięci analizowanego telefonu komórkowego. Wykorzystany skaner antywirusowy posiadał silnik BitDefender i korzystał z aktualnych antywirusowych baz danych. Skanowanie przyniosło rezultat w postaci ujawnienia dwóch zainfekowanych plików o nazwach: nexus.apk i base.apk. Antywirus wskazywał na ten sam typ złośliwego oprogramowania. Wyliczone sumy kontrolne SHA-256 obu plików okazały się być identyczne. Pierwszy plik znajdował się w folderze /Root/media/0/Download/ (folder przechowuje pobrane na telefon pliki), drugi /Root/app/com.melit.andral-1/ (jest to folder zainstalowanych aplikacji). Pliki różniły się o kilkadziesiąt sekund datą utworzenia (co jest logiczne. Najpierw pobrano plik, a potem dokonano jego instalacji) – w obu przypadkach były to godziny nocne.

Sprawdzono historię przeglądarki internetowej oraz rejestr transferów wykonanych przy użyciu technologii Bluetooth. Nie ujawniono tam wpisu pozwalającego na stwierdzenie pobrania pliku, jednak dalsza analiza logów systemowych ujawniła pobranie pliku nexus.apk z serwera jednej z firm zajmujących się sprzedażą akcesoriów detektywistycznych.

To co jednocześnie bawi i przerażaw tej sytuacji to fakt, że w systemie operacyjnym badanego telefonu, zainstalowane było oprogramowanie antywirusowe Antivirus Security Protection For Android w wersji 1.1.9. Z historii zdarzeń antywirusa nie wynikało, by aplikacja alarmowała o wykryciu złośliwego oprogramowania. Z ciekawości zainicjowano skanowanie antywirusowe zawartości pamięci urządzenia, przy użyciu zainstalowanego w systemie „antywirusa”. Oprogramowanie antywirusowe nie wykryło złośliwego oprogramowania – co dobitnie świadczy o jakości i skuteczności tego typu produktów.

Analiza kodu aplikacji wykazała, że zarządzanie i dostęp do przesłanych danych, może być realizowane za pomocą serwisu internetowego. Na stronie serwisu dostępny jest panel logowania za pomocą autoryzacji w postaci adresu e-mail oraz hasła. Jak wynikało z treści widocznej na stronie internetowej, służy ona monitorowaniu dzieci oraz pracowników. Widoczna była również grafika w postaci ikony chmury która towarzyszyła również aplikacji Chmura zainstalowanej w systemie analizowanego urządzenia.

Wykryta aplikacja szpiegująca posiadała przyznane następujące uprawnienia w systemie operacyjnym analizowanego telefonu komórkowego:

- odczyt statusu, zestawienia i zmiany połączenia sieciowego,

- odczyt zdarzeń zapisanych w kalendarzu,

- odczyt danych zapisanych w logach systemowych,

- przechwytywanie połączeń telefonicznych,

- dostęp do lokalizacji urządzenia,

- zestawianie połączeń z wykorzystaniem bluetooth,

- odczyt rejestru połączeń,

- odczyt historii przeglądanych stron internetowych,

- odczyt, modyfikacji i kasowania danych zapisanych na karcie SD,

- możliwość nagrywania dźwięku,

- zarządzanie kontami użytkownika,

- możliwość wyłączenia lub inicjacji restartu urządzenia,

- odczyt informacji o stanie telefonu,

- odczyt archiwum wiadomości SMS i MMS,

- możliwość wykonywania fotografii, nagrywania wideo oraz sterowania diodą doświetlającą aparatu fotograficznego wbudowanego w urządzenie,

- możliwość wysyłania i odbierania wiadomość SMS i MMS,

- możliwość zmiany ustawień dotyczących dźwięku.

Czyli jak widać pełen zakres uprawnień pozwalającychna pełne szpiegowanie (włącznie z podsłuchiwaniem) użytkownika telefonu.

W folderze aplikacji /Root/app/com.melit.andral/ ujawniono plik bazodanowy, którego zawartość stanowiła lista zdarzeń dotyczących badanego telefonu komórkowego. Zakres czasowy zapisu danych w pliku zawierał zakres kilku miesięcy przed datą przekazania telefonu do badania. W podfolderze /data/ przechowywane były również ślady po kopiach multimediów, transferowanych na serwer wskazany w ustawieniach aplikacji. Aplikacja po przesłaniu danego pliku kasowała go, celem zaoszczędzenia miejsca w pamięci urządzenia.

Zakres danych pozwolił zarówno na potwierdzenie faktu instalacji w systemie oprogramowania szpiegującego, jak i na wskazanie sprzedawcy tegoż oprogramowania. Jak w większości tego typu przypadków nie udało się ustalić kto zainstalował oprogramowanie w telefonie ofiary, ani tego kto miał dostęp do przechwyconych danych. Jednakże zgromadzone informacje pozwoliły na podjęcie dalszych kroków wobec sprzedawcy oprogramowania, które doprowadzić mogły w rezultacie do ustalenia sprawcy.

Zdecydowana większość aplikacji szpiegujących, to oprogramowanie oferowane legalnie przez różnego typu sklepy z akcesoriami detektywistycznymi. Aplikacje opisywane są niewinnie jako przeznaczone do kontroli nad smartfonem dziecka lub smartfonami służbowymi pracowników. Instalacja aplikacji wymaga fizycznego dostępu do urządzenia. Po uzyskaniu licencji, osoba szpiegująca otrzymuje łącze do zasobu w sieci Internet, z którego pobrać może właściwy plik zawierający pakiet instalacyjny aplikacji monitorującej i kontrolującej działanie telefonu. Telefon ofiary musi mieć połączenie z Internetem, gdyż transfer przechwyconych danych, odbywa się przy wykorzystaniu internetu mobilnego (3G, CDMA, HSPA, 4G lub LTE) lub poprzez połączenie WiFi. Po wpisaniu linku do przeglądarki internetowej telefonu komórkowego, pakiet instalacyjny aplikacji pobierany jest i zapisywany w pamięci urządzenia. Następnie osoba szpiegująca inicjuje jej instalację w systemie telefonu komórkowego, akceptując konieczne uprawnienia aplikacji do konkretnych zasobów. Możliwy jest wybór zakresu monitorowanej aktywności oraz częstotliwość z jaką dane będą przesyłane na serwer. Zakres ustawień aplikacji pozwala zarówno na wybór nazwy pod jaką będzie ona prezentowała się w menadżerze aplikacji systemu operacyjnego (w analizowanym przypadku była to nazwa Chmura ale równie dobrze może to być nazwa imitująca jedną z usług systemowych), nadanie jej statusu aplikacji systemowej (uniemożliwiającej lub znacząco utrudniającej jej odinstalowanie), jak również ukrycie jej ikony celem utrudnienia wykrycia istnienia aplikacji. Aplikacja pracuje w tle, ukrywając przed użytkownikiem komunikaty i ostrzeżenia związane z jej funkcjonowaniem. Po instalacji i konfiguracji, rekonfiguracja ustawień aplikacji możliwa jest na dwa sposoby:

- wywołanie ustawień aplikacji poprzez wpisanie odpowiedniego kodu za pomocą wirtualnej klawiatury numerycznej telefonu (lokalnie – wymaga fizycznego dostępu do urządzenia),

- wysłanie na telefon ofiary wiadomości SMS zawierającej komendę sterującą (zdalnie).

Treść wiadomości nie jest wyświetlana w archiwum wiadomości SMS, a ofiara nie jest informowana o fakcie jej odebrania. Ofiara nie ma możliwości zablokowania aplikacji, ani dokonania jej rekonfiguracji, gdyż z założenia nie zna komend ani kodów pozwalających na dostęp do jej menu ustawień.

Osoba szpiegująca uzyskuje dostęp do serwisu, w którym po zalogowaniu ma pełen wgląd we wszystkie, przesłane za pomocą zainstalowanej w telefonie aplikacji, dane. Dane te zapisywane są również w pliku bazodanowym zlokalizowanym w pamięci urządzenia.

Metody przeciwdziałania wynikają z lektury opracowania, ale warto jest podsumować:

- w zdecydowanej większości przypadków instalacja aplikacji wymaga fizycznego dostępu do urządzenia. Brak dostępu = brak możliwości instalacji. To nie obcy są faktycznym zagrożeniem. Zawieść mogą nas tylko ci, którym zaufaliśmy. Instalacja aplikacji szpiegującej trwa kilkadziesiąt sekund, więc wystarczy na chwilę spuścić telefon z oka. A zatem w pierwszej kolejności: zabezpieczenie dostępu do urządzenia. I nie, kody 1111, 1234, 0000 czy wzorki mazane na ekranie to NIE JEST SKUTECZNE ZABEZPIECZENIE Taki kod czy wzorek może zostać łatwo podejrzany, zapamiętany a następnie wykorzystany do nieuprawnionego dostępu. Zabezpieczenie to musi być dłuższy ciąg znaków. Niekoniecznie przypadkowy, ale nieoczywisty, nieprzewidywalny i wprowadzany na tyle sprawnie, żeby nie udało się go zapamiętać. Większość nowoczesnych smartfonów pozwala na autoryzację za pomocą linii papilarnych. To bardzo dobre rozwiązanie! Komfortowe (nie trzeba za każdym razem wprowadzać skomplikowanego hasła) i w warunkach domowych niemożliwe do obejścia. Proszę nie słuchać bzdur o przypadkach użycia linii papilarnych zdjętych ze szklanki czy wyrzeźbionych w ziemniaku. Owszem, zdarzały się pomyślne próby oszukania czytnika linii papilarnych, ale to bardziej miejskie legendy niż faktyczne zagrożenie. Nikt, korzystając z chwili nieuwagi ofiary, nie będzie stosował metod kryminalistycznych z zakresu mobile forensic celem uzyskania dostępu do telefonu.

- aplikacje antywirusowe do niczego się nie nadają i szkoda marnować na nie zasoby urządzenia. Nie zareagują w momencie instalacji złośliwego oprogramowania i nie wykryją jego działania.

- jeżeli szpiegujący nie popełni szkolnego błędu, nie ma możliwości ustalenia kto zainstalował oprogramowanie w telefonie ofiary. Nawet dysponując danymi dostępowymi do serwisu przechowującego pozyskane z telefonu dane, ich treść raczej nie będzie zawierać faktycznych danych osobowych przestępcy. Uzyskanie danych od właściciela serwisu przekroczy możliwości śledczych, ponieważ serwer zlokalizowany będzie gdzieś na Madagaskarze, Indiach czy Chinach. Nawet po uzyskaniu IP sprawcy istnieje ryzyko, że łączył się przy użyciu VPN i jego lokalizacja wskazuje na Wyspy Owcze. Co innego ustalenie sprzedawcy – jeśli ten jest przedsiębiorcą z Polski. W takiej sytuacji organy ścigania mają większe możliwości, a ich wykorzystanie może doprowadzić do wskazania sprawcy.

- od lat specjaliści od bezpieczeństwa teleinformatycznego powtarzają, by nie instalować nieznanych aplikacji. Sugestia zainstalowania aplikacji powinna być domyślnie odrzucana przez użytkownika, a instalacja odbywać się dopiero po wyjaśnieniu sprawy, a najlepiej dopiero wtedy gdy znamy personalia osoby upierającej się, że dany pakiet musi zostać zainstalowany.

Opisany przypadek jest oczywiście jednym z wielu scenariuszy – jednakże dość popularnym. Ale mając świadomość tego jak aplikacja działa i w jaki sposób jest aktywowana, przy odrobinie wiedzy z zakresu analizy śledczej urządzeń mobilnych, można we własnym zakresie spróbować dokonać oceny czy użytkowany telefon zainfekowany został złośliwym oprogramowaniem.