Poniżej przedstawiamy publikacje i artykuły, które przygotowali pracownicy i współpracownicy Biura Ekspertyz Sądowych w Lublinie lub też zostały one przygotowane we współpracy z instytucjami naukowymi.

NIEUDANA OBRONA - ANALIZA PRZYPADKU

Naszą dewizą jest motto: „Jesteśmy, bo prawda nie obroni się sama”. W jednym z opiniowanych przypadków słowa te wybrzmiały szczególnie mocno w odniesieniu do śledztwa procesowego, jakie miało miejsce w jednym z polskich sądów.

Sprawa dotyczyła artykułu 202 Kodeksu Karnego, a dokładniej posiadania treści pornograficznych z udziałem małoletniego. Trafiły do nas akta, dzięki czemu mogliśmy dokładnie zapoznać się z przebiegiem procesu. Osoba oskarżona posiadała na prywatnym komputerze pliki graficzne z pornografią dziecięcą. Komputer był przeanalizowany przez biegłego z jednego z zakątków naszego kraju, który wydał opinię, a następnie został wezwany na rozprawę w celu złożenia wyjaśnień. Biegły zawsze może być wezwany na rozprawę i czasem tak się dzieje. W swojej opinii biegły stwierdził, że na komputerze podejrzanego znajdowały się miniatury plików graficznych zawierające nielegalne treści. Na sali rozpraw padło pytanie o te miniatury. Tutaj należy wtrącić dla czytelników mniej obytych ze specyfiką systemu Windows, że miniatury plików graficznych lub wideo tworzone są w różnych miejscach systemu i z różnych przyczyn. Historycznie miniatury wywodzą się z początków istnienia systemu, kiedy to prędkość działania np. Windowsa 95 albo 98 pozostawiała wiele do życzenia. Aby przyspieszyć tworzenie miniatur zdjęć wymyślono, że podczas otwierania folderu z plikami graficznymi miniatury będą tworzone i przechowywane w systemie, aby w sytuacji, gdy użytkownik otworzy folder ze zdjęciami, nie czekał aż utworzy się podgląd dla każdego ze zdjęć (miniatura), ale by cała zawartość miniatur dla danego folderu wczytała się szybko i sprawnie. Tworzone więc były różne rodzaje miniatur - wspomniane ikony dla folderów ze zdjęciami, ale też miniatury plików graficznych z przeglądanych stron internetowych i jak się później okaże, nie tylko tego typu. Ale wróćmy na salę sądową.

Biegły został zapytany o odnalezione miniatury, które bez wątpienia zawierały treści pornograficzne z udziałem osób małoletnich. Niestety nie pamiętał, a nie zapisał również tego w wydanej przez siebie opinii, co to były za miniatury. No i tutaj pojawiła się „furtka” dla obrony. Oskarżony zeznał, że nie ma pojęcia skąd tego typu treści mogły się znaleźć u niego na komputerze. Twierdził, że być może otworzył jakąś stronę internetową i wtedy wyświetliły mu się „takie rzeczy”, ale jeśli nawet tak było, to na pewno je szybko zamknął, bo go to nie interesuje. Przyznał też, że pobierał różne treści z Internetu, jak każdy typowy użytkownik komputera. Pobierając pliki skompresowane, czyli potocznie mówiąc „spakowane”, nie wiemy dokładnie co jest w takim pliku. Dopiero po „rozpakowaniu” możemy przejrzeć zawartość. Mogło się więc zdarzyć, że oskarżony pobrał taki plik, rozpakował i zapoznał się z jego treścią, a widząc co zawierał, wykasował to. Trzeba przyznać, że taka linia obrony wydawać by się mogła wiarygodną, ponieważ na komputerze nie znaleziono ani jednego pliku zawierającego pornografię dziecięcą, a jedynie miniatury takich plików. Czy taka sytuacja nie mogła się przytrafić każdemu z nas? Sąd przecież nie może ukarać niewinnego człowieka. Nie zostało wszakże udowodnione posiadanie takich treści, a jedynie ślady wskazujące na to, że kiedyś coś takiego wyświetlono.

To jednak nie był koniec. Komputer trafił do Biura Ekspertyz Sądowych w celu ponownego zbadania i m.in. doprecyzowania pochodzenia miniatur. Rozpoczęła się analiza, w trakcie której faktycznie odnaleziono miniatury zawierające pornografię dziecięcą, ale poszliśmy o krok dalej, aby dokładniej zbadać ich pochodzenie i wykazać, czy użytkownik komputera rzeczywiście jednorazowo pobrał takie treści, czy też może wyświetlił i zaraz zamknął podejrzaną stronę internetową. Im bardziej zagłębialiśmy się w sprawę, tym więcej rzeczy stawało się dla nas jasne. Otóż był to jeden z tych użytkowników komputera, który nie tylko używał go od czasu do czasu, ale znał się na jego obsłudze i systematycznie z niego korzystał. Świadczyły o tym między innymi zainstalowane programy. Dało się również zauważyć, że dbał o to, aby nie pozostawiać w komputerze zbyt wielu śladów wskazujących na to, co na nim wykonywał. Wyczyszczone więc były historie przeglądanych stron internetowych. Mogliśmy stwierdzić również korzystanie z trybu incognito, ale w tym wypadku nie było potrzeby głębszego analizowania tego tropu, ponieważ istotne dla sprawy miniatury nie były wytworzone przez przeglądarki internetowe. Tym samym mogliśmy wskazać, że stwierdzenie dotyczące otworzenia jakiejś strony internetowej zawierającej tego typu treści jest nieprawdziwe. Właściciel komputera nie tylko czyścił historię przeglądanych stron, ale również inne ślady swojej działalności. Wykorzystywał do tego celu powszechny program czyszczący niektóre dane systemowe oraz logi lub historię wybranych programów. Wiele razy spotykamy się z tym, że ktoś próbuje w komputerze zatrzeć ślady, korzystając z takich programów, z porad dostępnych w Internecie, czy choćby, jak w jednym z przypadków, instalując od nowa system operacyjny. Tu warto jednym zdaniem wspomnieć o panu, który co jakiś czas na nowo instalował system Windows. Chyba jednak nie był do końca przekonany co do skuteczności swojej metody, ponieważ w trakcie badania znaleźliśmy notatkę: „Nic na mnie nie znajdziecie!”. Niestety nie miał racji – znaleźliśmy. Ale nie odbiegajmy od tematu. Naszą uwagę przykuł skrót, który oskarżony miał zapisany na pulpicie, prowadzący do nietypowego folderu. Był to folder utworzony przez program do obróbki wideo, który był pusty. Oczywiście to, że w folderze nic nie ma, nie oznacza dla biegłego, że nigdy nic tam nie było. Okazało się, że program ten w czasie obrabiania filmów tworzy miniatury, migawki, które są zapisywane właśnie do wspomnianego folderu. Właściciel komputera, jak już wspomnieliśmy, był świadomym użytkownikiem i odkrył, że edytując pliki wideo, program tworzy miniatury, które zapisuje w tym folderze. Utworzył sobie więc skrót po to, aby łatwo trafić do tego folderu i po zakończonej edycji filmów wyczyścić te miniatury. Takie zachowanie już rodzi pytanie: dlaczego tak bardzo się starał, by zatrzeć ślady po edycji plików wideo? Jakie pliki wideo edytował? Tak jak wspomnieliśmy, folder, do którego utworzony był skrót na pulpicie, nie zawierał miniatur, a te miniatury, które odnaleźliśmy w systemie i które odlazł również inny biegły nie pochodziły z niego. Znajdowały się one w zupełnie innej lokalizacji. Analiza wykazała, że bez wątpienia miniatury te tworzone są właśnie przez odnaleziony wcześniej program, z tą różnicą, że w folderze czyszczonym przez użytkownika komputera były miniatury pochodzące z edycji plików, zaś miniatury odnalezione przez nas zawierały zrzut z filmu wczytywanego do programu. Dlaczego tak zaawansowany użytkownik komputera nie wyczyścił tych miniatur, które my odnaleźliśmy? Powodem jest rodzaj pliku będący kontenerem miniatur. Żaden program do przeglądania zdjęć powszechnie dostępny w zasobach Internetu nie odtworzy tych plików jako zdjęcia. Tak więc użytkownik komputera nie był świadomy, że jego czyszczenie nie jest do końca skuteczne, a program do edycji wideo zostawił po sobie ślady, o których on nie wiedział.

Na tej podstawie nie tylko wskazaliśmy pochodzenie miniatur, ale udowodniliśmy, że nie było to przypadkowe otworzenie plików z pornografią dziecięcą. Edytowanie tego typu plików oznacza, że podejrzany musiał zapoznać się z ich treścią. Co więcej, wskazaliśmy w jakim okresie pliki zawierające nielegalne treści były edytowane przy pomocy wskazanego programu. Niestety nie był to jeden dzień, ale w tym przypadku półtora roku edytowania plików zawierających treści pornograficzne z udziałem osób małoletnich.

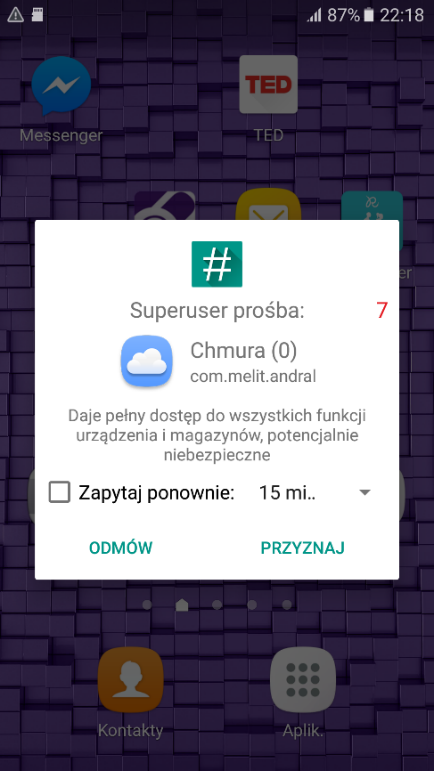

PODSŁUCH W TELEFONIE KOMÓRKOWYM – WYKRYWANIE ORAZ PRZECIWDZIAŁANIE

Motywy podsłuchiwania drugiej osoby są różne, cel zawsze jeden: uzyskać jak największą ilość informacji o podsłuchiwanym. W dzisiejszych czasach jest to prostsze niż kiedykolwiek. Najczęściej podnoszoną zaletą smartfonów jest fakt ich uniwersalności. W niewielkim urządzeniu mieści się aparat do prowadzenia komunikacji głosowej i tekstowej, aparat fotograficzny, komputer osobisty i czytnik stron internetowych.

BES opracowało innowacyjną metodę odzyskiwania danych monitoringu z rejestratorów CCTV

Monitoring wizyjny stał się integralnym elementem współczesnego krajobrazu miejskiego. Kamery CCTV, niegdyś rzadko spotykane i kojarzone głównie z obiektami o podwyższonym poziomie bezpieczeństwa, obecnie są wszechobecne w przestrzeni publicznej. Można je znaleźć niemal na każdym kroku – w centrach handlowych, na ulicach, w komunikacji miejskiej, a nawet w szkołach i osiedlach mieszkaniowych. Ich powszechność wynika z rosnącej potrzeby zapewnienia bezpieczeństwa i nadzoru, potrzeby poczucia bezpieczeństwa czy też coraz bardziej przystępnych cen pozwalających na montaż kamer w prywatnych posesjach.

W dochodzeniach śledczych niejednokrotnie występuje konieczność zabezpieczenia materiału dowodowego z systemu monitoringu. Jest to możliwe z poziomu użytkownika rejestratora, który loguje się do urządzenia i zgrywa z niego materiał wideo ze wskazanego czasookresu.

Co jednak, gdy ktoś nie chciał ujawnić hasła dostępowego i do analizy trafia taki rejestrator?

W takiej sytuacji pomóc mogą profesjonalne programy, które ze względu na swoją wysoką cenę dostępne są zazwyczaj w wyspecjalizowanych instytucjach zajmujących się odzyskiwaniem danych z takich urządzeń. Sprawa wydaje się więc prosta, jednak rzeczywistość stawia niejednokrotnie większe wyzwania, którym musimy sprostać.

Do Laboratorium Biura Ekspertyz Sądowych niejednokrotnie trafiały sprawy z monitoringu, w których ktoś już próbował bezskutecznie odzyskać dane z rejestratora. Jedna z takich spraw dotyczyła sytuacji, w której użytkownik systemu monitoringu chciał ukryć zdarzenie, które zostało zarejestrowane przy pomocy jego kamer. Miał świadomość, że usunięcie nagrań z rejestratora z określonego czasu może wzbudzić podejrzenia, że usunął je specjalnie chcąc utrudnić dochodzenie. Wpadł więc na pomysł, że sformatuje dysk w rejestratorze, dzięki czemu urządzenie będzie zapisywało wydarzenia wyłącznie od momentu sformatowania a brak zapisanych zdarzeń poprzedzających datę formatowania wyjaśni tym, że urządzenie wtedy nie pracowało. Rejestrator ten najpierw trafił do jednej ze specjalistycznych instytucji zajmujących się odzyskiwaniem danych. Użyli oni profesjonalnego oprogramowania, które jednak nie było w stanie odzyskać pełnych danych. Udało im się jedynie ustalić, że rejestrator w dniu zdarzenia pracował, ale zdarzenia z czasu, w którym miało miejsce zdarzenie jest nie do odzyskania. W celu weryfikacji rejestrator trafił do Biura Ekspertyz Sądowych aby wydać opinię weryfikującą czy są inne metody pozwalające na odzyskanie tych danych i czy jest możliwe ich odzyskanie.

W tym celu wykorzystaliśmy inne z profesjonalnych narzędzi do odzyskiwania danych z dysków rejestratorów. Otrzymaliśmy jednak bardzo podobne rezultaty co uprzednia instytucja. Narzędzie nie było w stanie odzyskać z dysku rejestratora danych z przedziału czasowego, kiedy doszło do zdarzenia. Weryfikacja przy użyciu dwóch specjalistycznych narzędzi może być wystarczającym dowodem w sprawie, że nie jest możliwe odzyskanie danych ze wskazanego nośnika. Jednak w naszym Laboratorium poszliśmy o krok dalej.

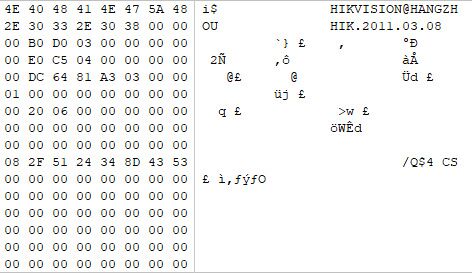

Analiza nośnika wykazywała system plików HIK a więc typowy dla rejestratorów marki Hikvision.

Cała przestrzeń dysku posiadała strukturę wskazującą na wysoki stopień entropii, typową dla dysków z rejestratorów CCTV, niepozwalającą na widoczne wydzielenie nagłówków plików bądź innych znaczników mogących być pomocnymi przy analizie zawartości nośnika.

W tym miejscu do pracy wykorzystywana jest innowacyjna metoda, dzięki której potrafimy zrobić więcej niż specjalistyczne narzędzia do odzyskiwania danych. Nie możemy zdradzić szczegółów wykonywanych operacji, ale w efekcie, w omawianej sprawie udało nam się nie tylko wykazać, że rejestrator pracował przez cały dzień nagrywając na wszystkich podłączonych kamerach, ale co najważniejsze, odzyskaliśmy dobrej jakości nagranie, na którym widoczne było zarejestrowane zdarzenie. Dokonaliśmy więc więcej, niż specjalistyczne, drogie narzędzia do odzyskiwania danych z rejestratorów.

SIECI SHARING-OWE, TEORIA ORAZ SPOSÓB DZIAŁANIA

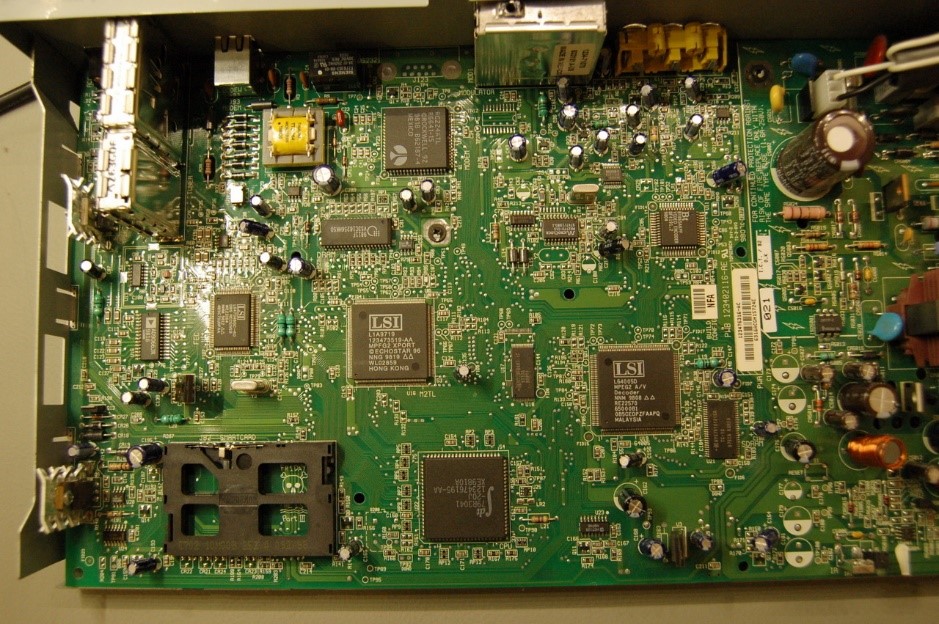

Zjawisko tak zwanego sharing-u polega na udostępnianiu danych z kart dostępowych operatorów sieci cyfrowych telewizji w taki sposób aby z jednej karty mogło korzystać jednocześnie kilku, kilkunastu użytkowników. Użytkowników w takiej sieci dzielimy na dwie grupy tzw. dawców czyli te urządzenia które udostępniają dane z kart dostępowych, oraz biorców, urządzenia które pobierają dane z urządzeń tej pierwszej grupy w celu poprawnego działania kanałów telewizji cyfrowej.